《Sysdig 2021容器安全和使用现状报告》强调指出了容器安全左移的趋势。此外,报告中分析的镜像在基本安全设置(provision)上依然存在不足之处。

Sysdig 报告所收集的数据,来自于对其客户日常使用的数百万容器的分析。其中包括一些基于 Nginx、Go、PostgreSQL 的容器,以及其它许多可用的容器镜像。

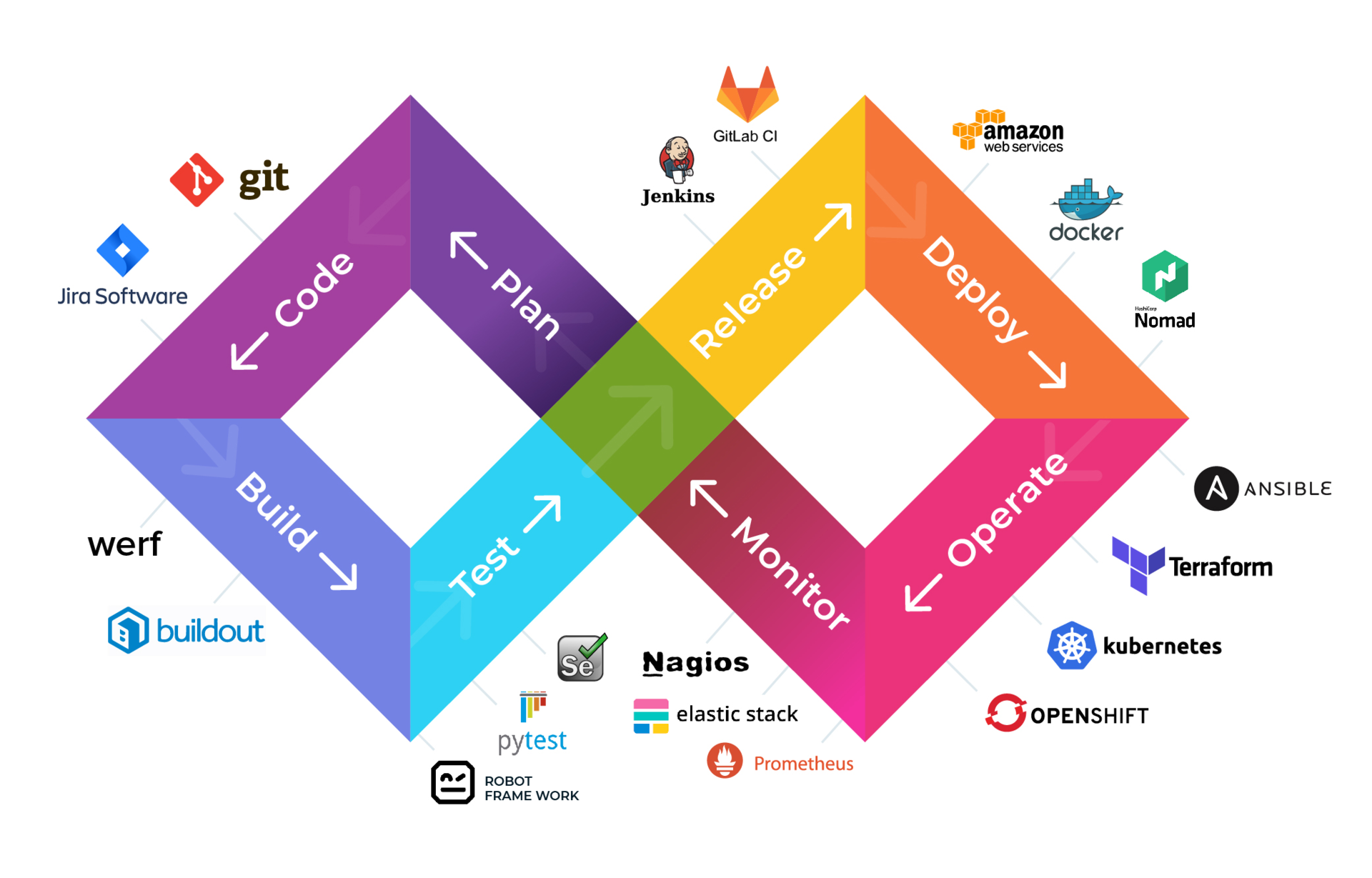

在安全领域中,左移(shift left)意味着团队在开发周期的早期就考虑了架构选取和设计选项中的安全隐患。

不幸的是,不当的镜像配置,会抵消安全左移这一积极趋势。Sysdig 报告具体指出,58%的容器仍以 root 用户身份运行,尽管其中只有少数几个容器的运行的确需要 root 特权。

除了以 root 用户身份运行容器,Sysdig 报告还发现了其他一些违反运行时策略的行为,包括写入“/etc”和“/”目录下的文件、使用 Shell 终端作为容器的入口点、修改敏感系统文件等。

对于运行时安全工具,Sysdig 报告指出 CNCF(Cloud Native Computing Foundation的项目正得到越来越多的采用。Falco 最初是由 Sysdig 创建的项目,后捐赠给CNCF。Falco 通过分析 Linux 系统调用,包括使用特权容器达到特权升级、所有权和模式的更改、对 execve 和 shell 及 SSH 的使用情况等,实现异常行为检测。但是,开展运行时分析是十分困难的,因为许多容器的生命周期非常有限,不足向许多监视工具提供详细的信息。例如,近 49%的容器生命周期小于 5 分钟,其中甚至有 21%容器的生命周期小于 10 秒。

Sysdig 报告强调的另一个趋势是,containerd和正替代 Docker 成为首选。考虑到 Docker 引擎的发展,体现出这一趋势并不意外:

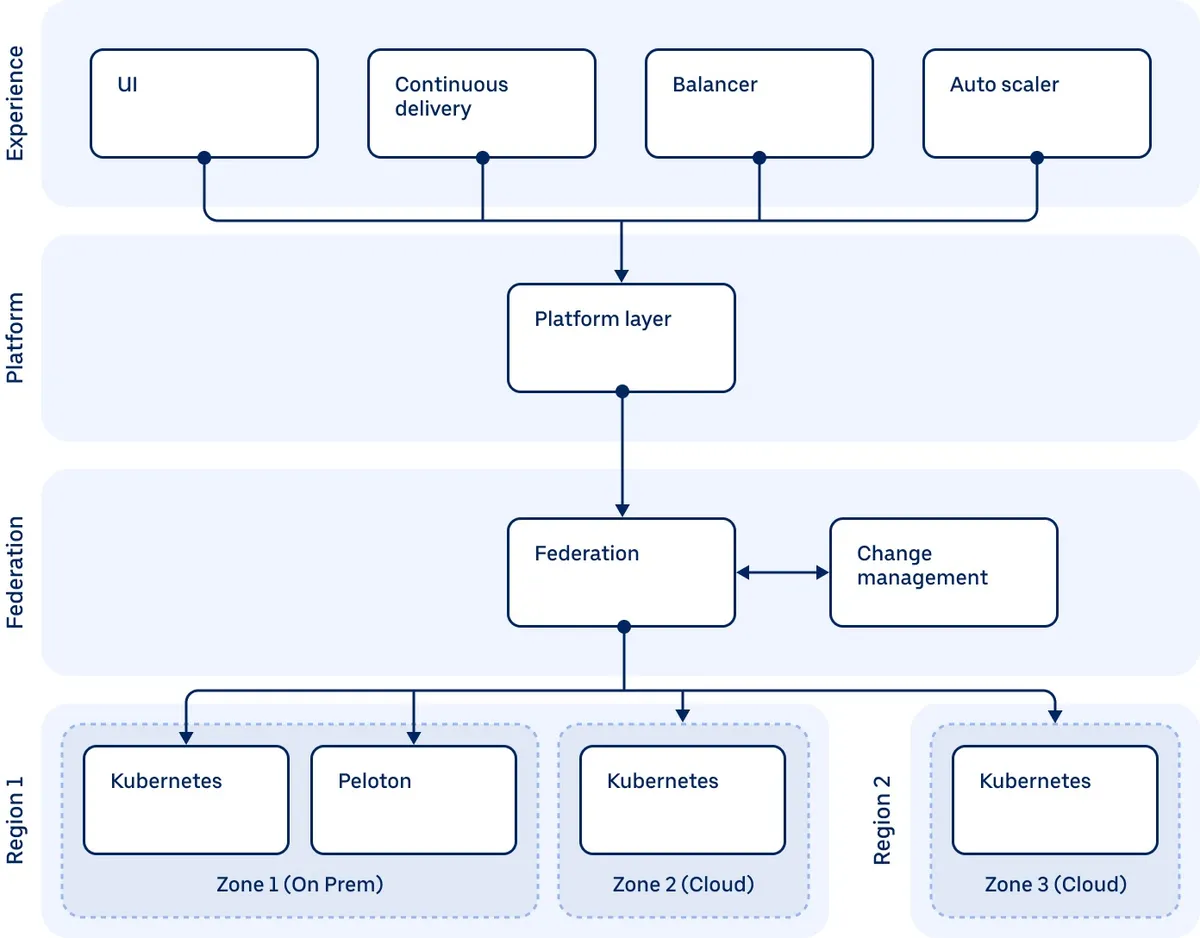

Kubernetes正式宣布将于下半年弃用Docker,这也验证了去 Docker 化的趋势。另一方面,在 OpenShift 平台上,以 Kubernetes 做为编排器或可用选项处于遥遥领先的地位。

《Sysdig 2021 容器安全和使用现状报告》还提供了更丰富的内容,不在此一一列出。欢迎查看报告全文。

原文链接:

Sysdig: Container Security Shifting Left, Docker Usage Shrinking